A Polícia Federal e o FBI descobriram um esquema internacional de hackers que infectam PCs ao redor do mundo, gerando um boleto falso que induz o usuário a depositar dinheiro na conta do invasor. Segundo a Folha de São Paulo, 34 instituições bancárias foram afetadas, incluindo os principais bancos brasileiros, mas nomes não foram divulgados. O grupo de hackers foi apelidado de "gangue do boleto", e entre fevereiro e maio deste ano foram identificados em torno de 496 mil boletos falsificados nos servidores da quadrilha nos EUA.

A investigação policial ainda vai definir quantos destes boletos foram pagos e qual foi o valor total roubado. Adicionados, os boletos valem R$8,57 bilhões, ou US$3,75 bilhões. O esquema foi descoberto por equipes RSA nos EUA, Brasil e Israel, que se infltram dentro de comunidades hackers se passando por invasores, eles conseguiram chegar aos 40 computadores da gangue, todos localizados nos EUA.

##RECOMENDA##

O grupo interceptava os boletos antes mesmo deles chegarem ao computador destinado, alterava os dados e só então enviava para o usuário. Os boletos impressos também eram afetados, a quadrinha detectava quando o código numérico era digitado e alterava-o para que o valor fosse depositado em sua conta. O esquema era realizado através do "bolware", um malware dedicado a boletos, que era baixado no PC após o usuário clicar em links ou anexos maliciosos que vinham em e-mails.

"O bolware era instalado no sistema operacional Windows e funcionava através de navegadores web – incluindo o Google Chrome, Mozilla Firefox e Microsoft Internet Explorer – onde ele modificava boletos e redirecionava pagamentos diretamente para contas próprias dos criminosos. O bolware também recolhia as credenciais de e-mail dos usuários, provavelmente para enviar mais e-mails mal-intencionados e infectar mais computadores", afirma o New York Times.

Para se proteger do bolware, o procedimento écomo o de qualquer malware. Não clicar em links, ou abrir e-mails suspeitos, e instalar um bom antivírus em seu computador. Por enquanto o bolware afeta apenas computadores Windows, mas a RSA teme que ele será desenvolvido para outras plataformas, como Mac ou Linux.

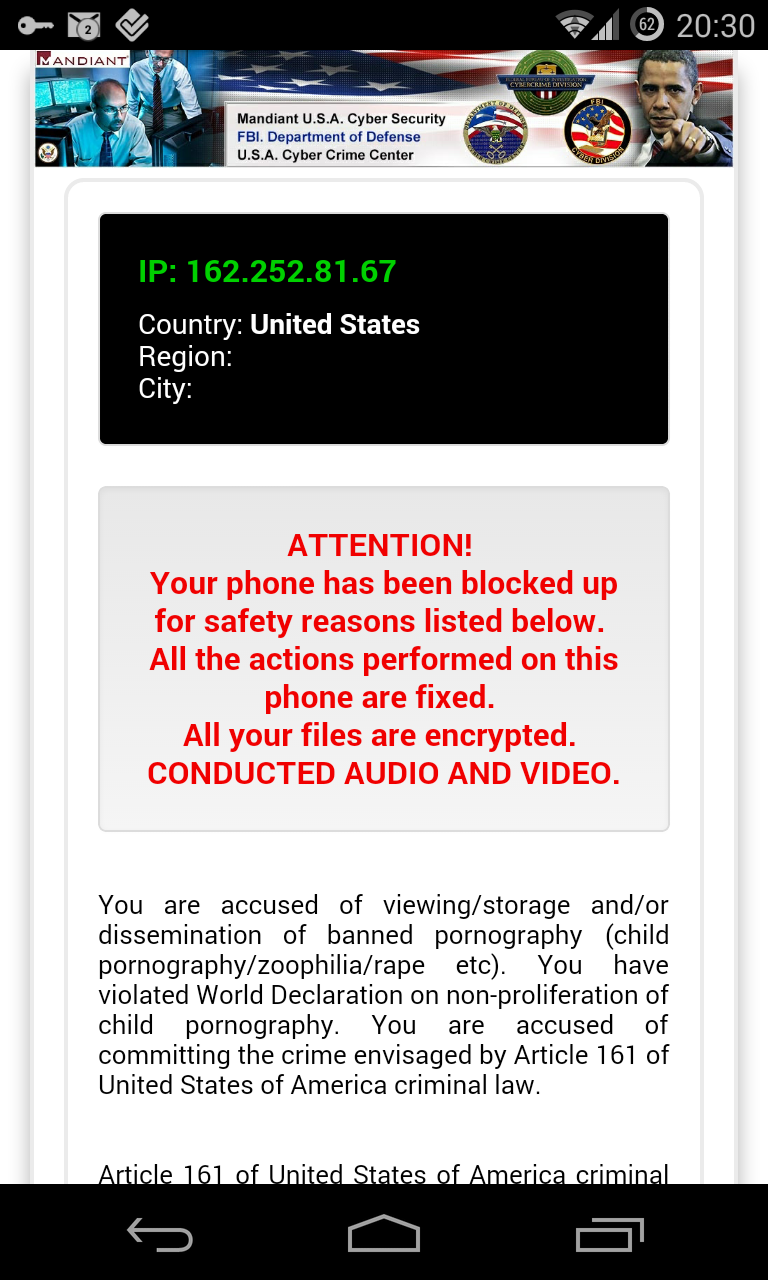

Pesquisadores da BitDefender descobriram um malware baseado no sistema operacional Android que desativa aparelhos infectados até que os usuários paguem uma multa de US$ 300 em bitcoins. O vírus informa que a cota é necessária para que forjadas acusações criminais sejam retiradas da ficha do proprietário do gadget - as denúncias envolvem a visualização de pornografia ilegal.

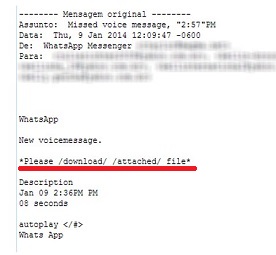

Pesquisadores da BitDefender descobriram um malware baseado no sistema operacional Android que desativa aparelhos infectados até que os usuários paguem uma multa de US$ 300 em bitcoins. O vírus informa que a cota é necessária para que forjadas acusações criminais sejam retiradas da ficha do proprietário do gadget - as denúncias envolvem a visualização de pornografia ilegal. Mais um golpe envolvendo o aplicativo WhatsApp está circulando na web. Desta vez, a ameaça não se espalha através dos smartphones, mas sim por um e-mail falso que contém um anexo nomeado de “Missed-message.zip”. No corpo do e-mail, uma mensagem sugere que o usuário deve baixar o documento para poder escutar um conteúdo de voz do app. A ameaça foi identificada por pesquisadores da ESET Latinoamérica.

Mais um golpe envolvendo o aplicativo WhatsApp está circulando na web. Desta vez, a ameaça não se espalha através dos smartphones, mas sim por um e-mail falso que contém um anexo nomeado de “Missed-message.zip”. No corpo do e-mail, uma mensagem sugere que o usuário deve baixar o documento para poder escutar um conteúdo de voz do app. A ameaça foi identificada por pesquisadores da ESET Latinoamérica.